This is not pcap file (50 pts)

Pada challenge ini kita diberikan file SkypeIRC.pcap dan telah diberi tahu secara tidak langsung oleh title challenge bahwa itu bukan merupakan file pcap

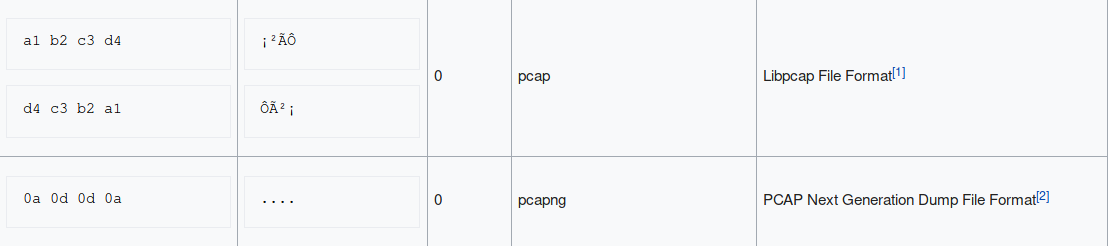

Karena ini mungkin ada hubungannya dengan magic byte maka kita langsung saja cari magic byte untuk file pcap

Pada Wikipedia didapatkan seperti berikut

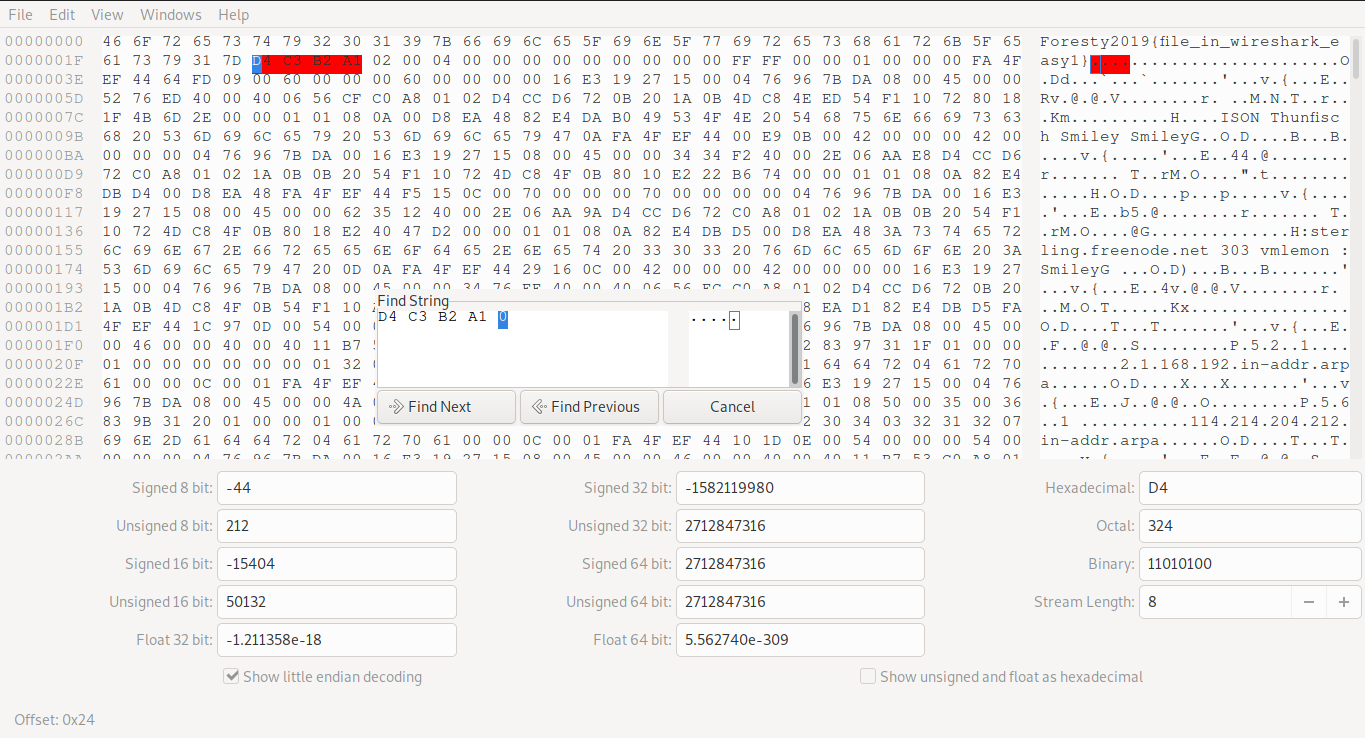

Karena mungkin saja ini juga pcapng jadi kita coba buka dengan ghex atau hex editor lainnya dan cari magic byte tersebut

Dan saat pencarian dengan menggunakan magic byte yang kedua yaitu d4 c3 b2 a1 didapatkan flag nya seperti berikut

John and rock (70 pts)

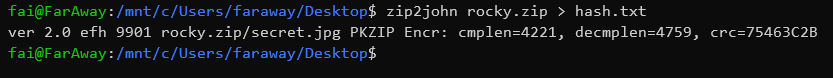

Disini kita mendapatkan sebuah file rocky.zip yang telah dilock dengan sebuah password

Dilihat dari title challenge ini kita "disuruh" untuk menggunakan johntheripper maka langsung saja kita lakukan zip2john seperti berikut

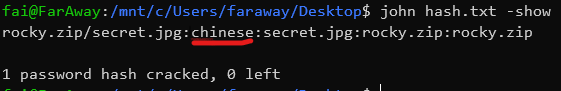

Setelah kita dapatkan hash.txt, maka langkah selanjutnya adalah menjalankan john pada file tersebut

Kita dapatkan password chinese lalu kita extract dengan menggunakan password tersebut dan didapatkan sebuah image seperti berikut

Setelah saya cari cari apa itu, ternyata itu ada kaitannya dengan password tadi yaitu merupakan sebuah simbol pada bahasa cina yang bisa kita decode dengan menggunakan Chinese Decoder dan dapatkan flagnya

in case kesulitan mencari tanda 3 pada simbol itu (ternyata itu hanya angka 3 biasa)

flag = Foresty2019{JHONYL3BAYY}

Tiga step aja (100 pts)

Kita dapatkan cipher-cipher berikut

YjMyIC0+IDN4IA==

JJFEYRKLKZFUQS2OIZKTMU2TLJFUMRCUIVLVGTKLJZEFMTKXJNEESTK2IRDVCU2PJRDESVKPKZNFMSSSJBKTEVCTKZFU4QKUJNKEGUCKGVFEIRKWGJMEURSDIU2FIS2XJM2UYVKLJZFU2SKKJBLEGVKLJBDUUTKVLFKEGTSJLJGUKT2RLJKEWSSBKU2FMU2UJM2DERCFKZBUGSSWJJDEWVJSIJDU4Q2FJVKEWS2LKZGFMQ2TJNCUUNKIIVGVMU2YI5FE2VKZKZFUOTCFGZKDEUCKGVEFKNSRHU6T2PI=

Emuqzcxm kbh xmv? jmur, uvk nynsvai : Sbdmubl2019{Z1oqp_NbE_Xghm}

Dari text yang pertama, mudah dikenali bahwa text nya menggunakan enkripsi base64, hasil dekripsinya adalah petunjuk untuk mendekode text selanjutnya

YjMyIC0+IDN4IA== didekripsi base64 menjadi b32 -> 3x

JJFEYRKLKZFUQS2OIZKTMU2TLJFUMRCUIVLVGTKLJZEFMTKXJNEESTK2IRDVCU2PJRDESVKPKZNFMSSSJBKTEVCTKZFU4QKUJNKEGUCKGVFEIRKWGJMEURSDIU2FIS2XJM2UYVKLJZFU2SKKJBLEGVKLJBDUUTKVLFKEGTSJLJGUKT2RLJKEWSSBKU2FMU2UJM2DERCFKZBUGSSWJJDEWVJSIJDU4Q2FJVKEWS2LKZGFMQ2TJNCUUNKIIVGVMU2YI5FE2VKZKZFUOTCFGZKDEUCKGVEFKNSRHU6T2PI didekripsi base32 sebanyak 3 kali menjadi MICINN merupakan kunci untuk membuat makanan menjadi lebih nikmat.

Emuqzcxm kbh xmv? jmur, uvk nynsvai : Sbdmubl2019{Z1oqp_NbE_Xghm} didekripsi menggunakan vigenere cipher dengan key “MICINN” menjadi Sesimple itu kan? hehe, ini flagnya : Foresty2019{M1cin_FoR_Lyfe}

Selamat datang crypto (50 pts)

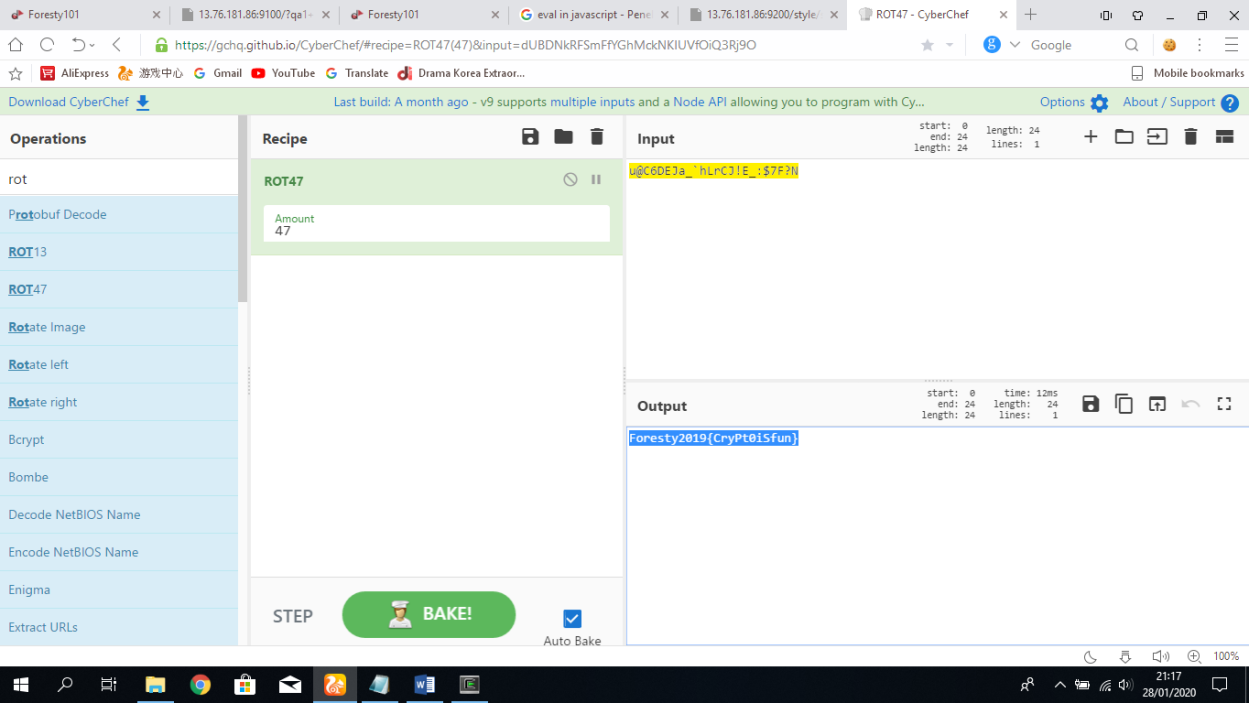

Kita langsung disuguhkan dengan sebuah cipher text u@C6DEJa_`hLrCJ!E_:$7F?N

Terdapat hint seperti berikut

https://www.reddit.com/r/MRcryptography/comments/642mav/ciphers/

Langsung saja kita buka CyberChef dan coba satu satu semua decoder nya dan ternyata ROT47

Bisa juga buka dcode.fr dan bruteforce semua enkripsi nya

Sisipin 13x (70 pts)

Kita dapatkan sebuah file sisipin-13x.zip pada challenge ini

Unzip file nya dan kita dapatkan sebuah image seperti berikut

Pasti ada sesuatu hal pada gambar itu, kita coba gunakan command strings

$ strings flag.jpg

JFIF

, #&')*)

-0-(0%()(

((((((((((((((((((((((((((((((((((((((((((((((((((

$3br

%&'()*456789:CDEFGHIJSTUVWXYZcdefghijstuvwxyz

#3R

&'()*56789:CDEFGHIJSTUVWXYZcdefghijstuvwxyz

"~s@

XKGe

r1Sa

4`K4

tlM0$

=I5C

e#VIE

^,Hw

h`bI

@9M@

lt+{u

oV0@aY

C!r)

(TEXT TIDAK PENTING……………)

27?/

9W=*

L\P!O

5Hhc

U $Q

Rar!

flag.txt

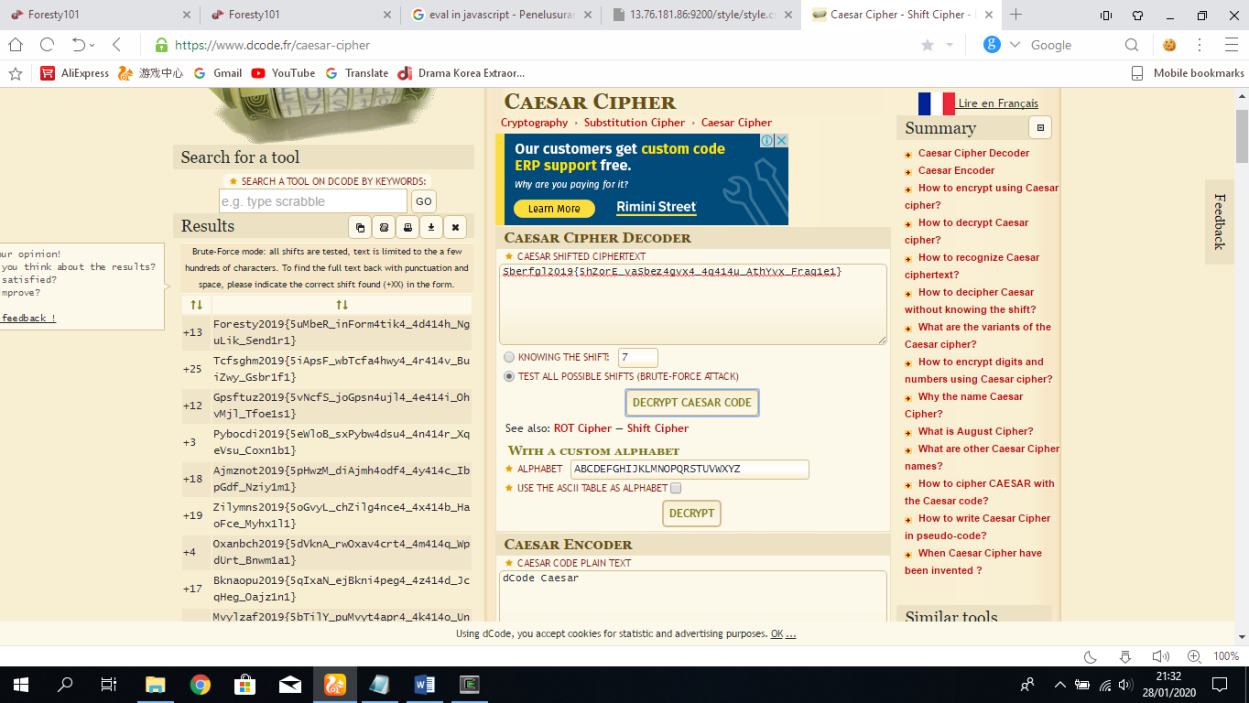

Sberfgl2019{5hZorE_vaSbez4gvx4_4q414u_AthYvx_Fraq1e1}

Bisa kita lihat diakhir strings ada flag tetapi hanya huruf nya saja yang aneh (2019 tetap pada posisi dan penempatan yang benar)

Maka kita langsung saja coba ROT Bruteforce menggunakan dcode.fr dan dapatkan flag nya

Mamang post (50 pts)

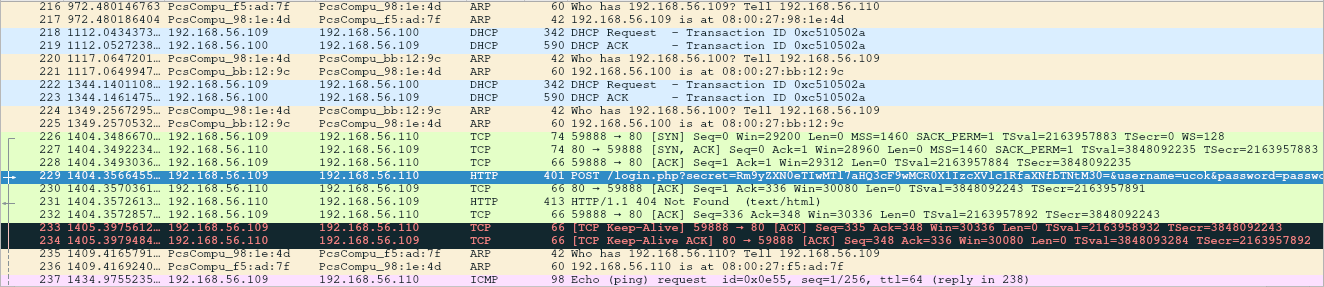

Pada challenge ini kita mendapatkan sebuah file inisoal.pcapng

pcapng merupakan sebuah file yang berisi

network capturejadi bisa kita buka dengan menggunakan wireshark

Dilihat dari title challenge nya mungkin ada hubungan dengan post request(?), setelah dilihat lihat pada wireshark ternyata ada packet yang menarik

Sebuah post request pada login.php dengan secret=Rm9yZXN0eTIwMTl7aHQ3cF9wMCR0X1IzcXVlc1RfaXNfbTNtM30

Kita tahu bahwa itu adalah base64 encrypted text jadi langsung saja kita decrypt dan dapatkan flag nya

echo Rm9yZXN0eTIwMTl7aHQ3cF9wMCR0X1IzcXVlc1RfaXNfbTNtM30 | base64 -d > flag.txt

Tukang ngegas (100 pts)

Kita disuruh untuk connect pada ip dengan port berikut

nc 13.76.181.86 8100

Dan didapatkan hint lokasi flag di flag.txt

Ketika connect menggunakan netcat, bisa dilihat bahwa service ini mengubah semua command menjadi huruf besar, setelah googling cara execute bash shell, ternyata variable $0 dapat mengexecute bash, sehingga kita bisa mengetikkan command seperti biasa dan mendapatkan flagnya

$ nc 13.76.181.86 8100

[!] Connecting to server..

[*] Switching to interactive mode

$ $0

ls

bin

boot

chall.py

dev

etc

flag.txt

home

lib

lib64

media

mnt

opt

proc

root

run

sbin

srv

sys

tmp

usr

var

cat flag.txt

Foresty2019{5a399860ecef529b27d390a1241dc688}

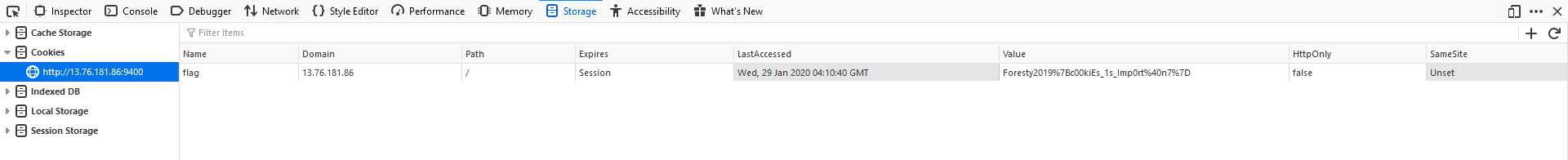

Cookies choco chips (50 pts)

Pada challenge ini kita dihadapi dengan sebuah website seperti berikut

Karena pada title challenge mengatakan cookie maka kita langsung saja lihat pada inspect element bagian storage dan kita akan mendapatkan url encoded text

langsung saja decode dan dapatkan flag nya

untuk mendecode bisa menggunakan CyberChef

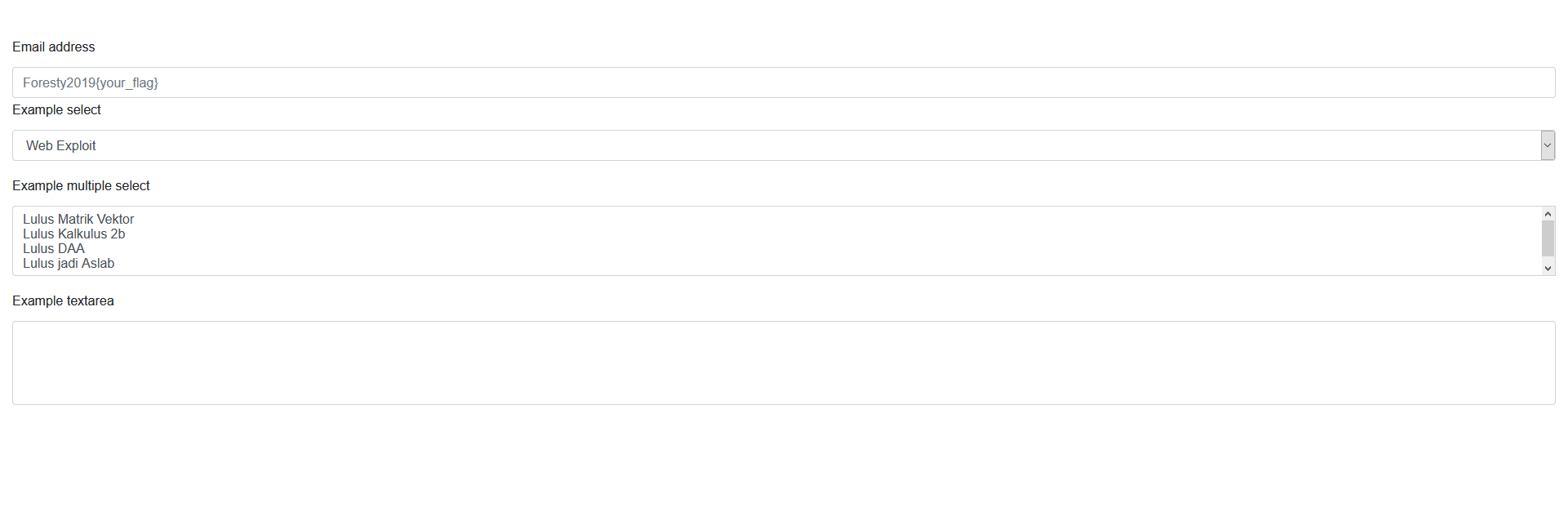

Ngoding web skuy (50 pts)

Kita buka challege nya dan kita akan langsung dihadapi dengan sebuah website seperti berikut

Setelah itu kita langsung cari cari hal yang sekiranya akan menarik perhatian (mencurigakan)

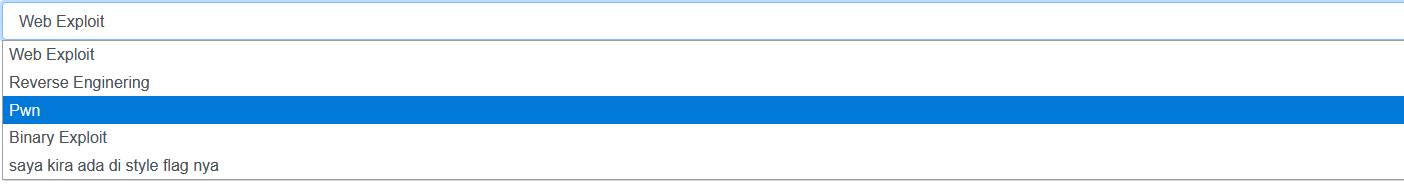

Dan setelah dilihat lihat kita akan mendapatkan hal berikut

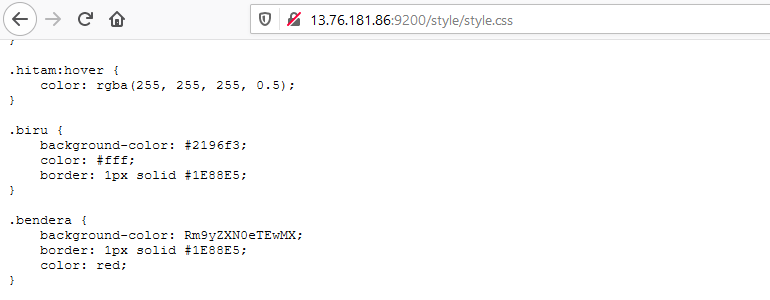

Dia mengatakan flag nya ada di style maka kita langsung saja lihat pada style nya dengan inspect element

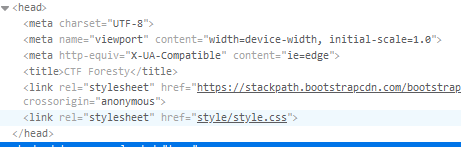

Ternyata style nya berada pada /style/style.css

Maka kita langsung saja masuk pada link itu dan kita cari kembali hal yang interesting

Digambar terlihat ada sebuah text yang kita sudah pasti biasa melihat dan bisa langsung recognize bahwa itu adalah base64 encrypted text maka kita langsung saja decrypt

echo 'Rm9yZXN0eTEwMX' | base64 -d > flag.txt

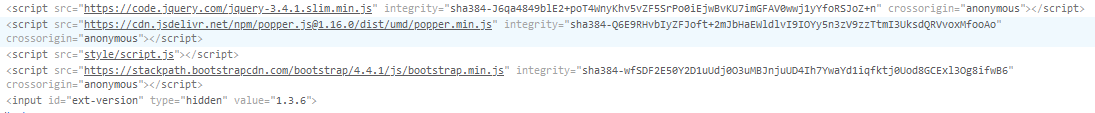

Bisa kita lihat pada flag.txt dan mungkin flag nya belum selesai(?) maka dari itu kita kembali melihat pada source di inspect element, dan kita akan dapatkan hal menarik seperti berikut

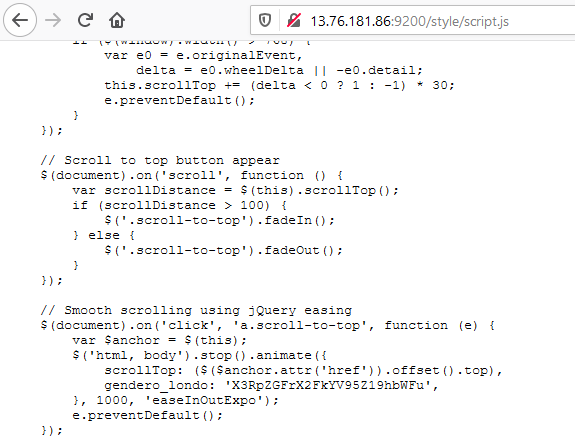

Terlihat ada source file lainnya yaitu /style/script.js

Setelah kita buka dan lihat maka kita akan menemukan base64 encrypted text lainnya, lakukan hal yang sama dan kita dapatkan seluruh flag nya

echo 'X3RpZGFrX2FkYV95Z19hbWFu' | base64 -d > flag.txt

Masukkan flag nya dengan wrapper Foresty2019{}

Request me (80 pts)

Di challenge ini kita akan dihadapi pada sebuah website

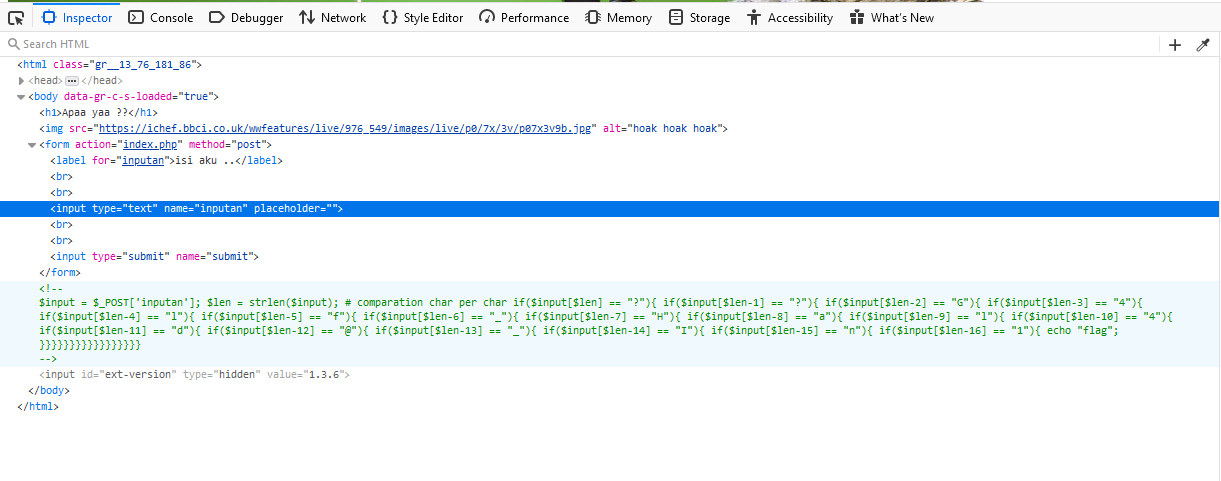

Kita lihat ada sebuah kolom yang bisa kita inputkan sesuatu dan tombol untuk mensubmit query, karena kita tidak tahu apa yang harus dimasukkan kita langsung saja lihat pada source di inspect element

Terlihat sesuatu hal yang menarik maka dari itu kita copy semua text yang commented dan disitu terlihat seperti sebuah pengecekan pada post request dan mengecek suatu value dari inputan serta mengecek setiap karakter nya dan jika benar dia akan echo "flag" langsung saja gunakan text editor favorite kalian dan ambil setiap karakter nya, satukan dan didapatkan flagnya